每日checklist(4.23-6.04)

2021.04.23

昨天了解到了fuzz技术,回来不就是为了学习挖洞,所以还是要开始整起来,看了泉哥的博客,发现了一些值得关注的学习点。

1、

fuzz实战之libfuzzer

https://www.secpulse.com/archives/71898.html

这个是一个开源的fuzzer工具,并且也是附带了实际的例子存在,所以是一个了解入门fuzz技术的好路子。

2、frida在fazz中的使用

最近也是在研究和使用frida,并且内心也是有这个想法利用frida干点实际性的项目,这个fuzz框架就给我提供了一点很好学习思路。

3、android半自动化漏洞挖掘的项目的开发思想

4、pwn堆溢出技巧,带沙箱的题目

http://www.anquanke.com/post/id/236832

2021.04.25

ARP欺骗,记录一下,突然想起阿里面试的ARP欺骗

https://zhuanlan.zhihu.com/p/28771785

https://zhuanlan.zhihu.com/p/28818627

https://zhuanlan.zhihu.com/p/28865553

2021.04.26

看到一个参加看雪2w班的师傅的github,挺有意思的。

https://github.com/Simp1er/AndroidSec

2021.04.27

看angr的api使用,发现了一些比较不错的点可以用来学习。

比如从CTF出发的angr-ctf框架

下面是相关的文章和实际例子

https://bbs.pediy.com/thread-267227.htm

https://github.com/jakespringer/angr_ctf

这个是一个练习使用angr的好例子

除此之外,还有官方的API文档还有使用例子的文档

https://docs.angr.io/core-concepts/toplevel

在上面的链接上面是存在一个examples,里面记录的就是CTF的题目和脚本。

https://angr.io/api-doc/angr.html

都是值得学习的例子

先知社区中的这个博主对angr有比较系统的使用文章

玩转符号执行,该文章是基于编译原理之上动态符号执行

https://bbs.pediy.com/thread-226589.htm

实战的CTF例子

https://bbs.pediy.com/thread-259882.htm

以前都收集了一个系列文章,再次放到这里来集中点:

http://www.anquanke.com/member/143126

可以尝试跟着这个系列进行学习

2021.05.07

昨天在学习hook java层的内容时候,使用到了z3解约器,这个工具的使用还是挺有必要的。

https://z3prover.github.io/api/html/namespacez3py.html

这是官方文档。

2021.05.08

看到一个VMP的解析,从实现到逆向分析,不过是win下的,并不是android端的。

https://bbs.pediy.com/thread-267369.htm

使用xposed框架实现的android inline hook的开源项目以及对这个项目的分析

https://github.com/ele7enxxh/Android-Inline-Hook

https://www.jianshu.com/p/730c86ca8ff7

https://www.jianshu.com/p/2684e251124d

正好最近在研究frida与ollvm相关的知识点,使用到了frida版本的inline hook,可以对比学习一下如何写inline hook

2021.05.09

看到一个师傅才发的队脱壳的理解的文章

https://mp.weixin.qq.com/s/FSRIEr9pgyXSImjfUD3t_Q

2021.05.13

看到一个对JNI常用的一下函数的解析

https://www.jianshu.com/p/a3973c4035a9

2021.05.17

看课程的过程中看到一个非常不错的博客,是腾讯高级开发工程师的博客,腾讯的APP检测系统开发者

他写的关于app安全的文章还是值得一读的。

2021.05.18

这个关于反调试的文章以前也看到过,但是并未复现和深入研究,所以在这里记录一下,可以结合着看雪ID我爱吃菠菜的文章一起来深入研究。

https://gtoad.github.io/2017/06/25/Android-Anti-Debug/

还存在项目的demo,可以来练手

2021.05.19

今天在看unidbg相关的知识,对r0env进行了个性化的改造,算是环境有一个比较不错的工具合集。

刚好看到一篇关于unidbg工具的使用

https://www.52pojie.cn/thread-1367840-1-1.html

是一个不错的文章,同时这个工具也是不错的工具。

同样看到一个使用该工具对抗ollvm的帖子

https://bbs.pediy.com/thread-267687.htm

2021.05.20

今天是520,不过学习还是要继续前进,看到一个关于浏览器v8的分析文章,写得挺好的,虽然浏览器漏洞挖掘现在已经很难挖了,不过还是可以研究一下。

http://www.anquanke.com/post/id/237501

2021.05.21

今天在看一个关于给apk加SDK的项目,收集到以下的内容,感觉还是挺好用,相当于恢复源码,在这里我记录一下:

https://www.52pojie.cn/forum.php?mod=viewthread&tid=1293297

https://bbs.pediy.com/thread-262722.htm

https://github.com/Efaker/FakerAndroid

逆向工具-AndroidNativeEmu的使用

https://mp.weixin.qq.com/s/KwVXiKuPwT8RkXvslETgSw

还不错

2021.05.22

seeflower的github上的内容,是跟着肉丝学的,可以参考一下

https://github.com/SeeFlowerX/AndroidReverse_Note

2021.05.24

这两天在研究android网络库相关的知识,主要是还是Okhttp和HttpURLconnection两个在android端的使用。主要的目标就是能够写出通杀的脚本,(重复找轮子)

okhttp3混淆:https://github.com/siyujie/OkHttpLogger-Frida

学习okhttp3抓包相关的知识点还是要看r0ysue写的3篇文章,还是很经典的。

2021.05.25

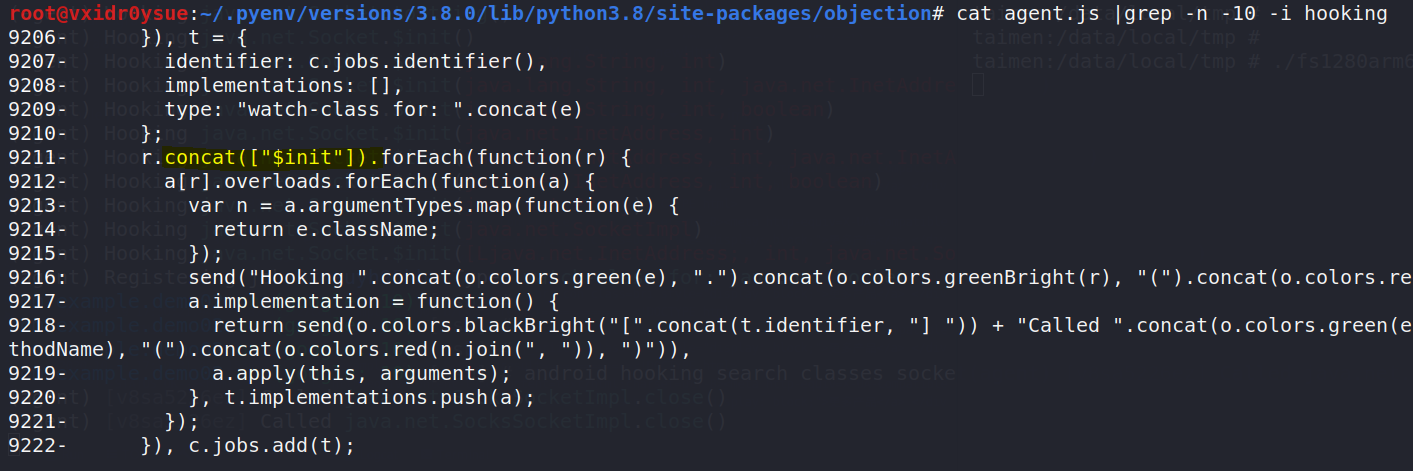

今天继续在追网络协议这块的抓包和自吐相关的工作。发现一个小技巧就是在使用objection的时候,并不能hook住构造函数。实际上我们是可以自己修改源码的。具体修改方法如下:

修改~/.pyenv/versions/3.8.0/lib/python3.8/site-packages/objection/agent.js的第9211行(objection版本1.8.4),加上.concat([“$init”])之后,可以hook构造函数。

当然针对1.9.6的是修改

objection 1.9.6是在同样的文件agent.js中的第20238行

今天在研究网络这块遗留并没有看完的部分,在这里记录一下

1、android Socket

https://juejin.cn/post/6844903567799631879

2、android retrofit

https://blog.csdn.net/jdsjlzx/article/details/52015347

2021.05.26

腾讯发了一个面向开发人员的安全编程的文档,值的收藏一下

https://github.com/Tencent/secguide

基于多维度特征的Android恶意软件检测方法

https://mp.weixin.qq.com/s/LwcWN3YBNqHMLcHCotTDeg

fuzz linux kernel

2021.06.04

利用逆向分析框架 Angr 分析一个代码混淆的样本

https://napongizero.github.io/blog/Defeating-Code-Obfuscation-with-Angr

看到两个github关于机器学习的

https://github.com/TheisTrue/MLofAndrew-Ng

https://github.com/Ayatans/Machine-Learning-homework

先收集着,万一呢